|

| القرصنة الأخلاقية باستخدام Kali Linux |

- ما هى كالي لينكس ؟

- تطوير Kali Linux

- لماذا استخدام Kali Linux ؟

- متطلبات النظام لـ Kali Linux

- تكوين Kali Linux

- قائمة الأدوات

- مظاهرة القوة - aircrack-ng و crunch

ماهى كالي لينكس- Kali Linux

Kali Linux هو توزيعة Linux مبنية على توزيعة Debian. إنه نظام تشغيل مُصمم بدقة يلبي احتياجات أمثال محللي الشبكات ومختبري الاختراق على وجه التحديد. مع وجود عدد كبير من الأدوات التي تأتي مثبتة مسبقًا مع Kali Linux يحولها إلى توزيعة ممتازة لااختبارالقرصنة الأخلاقية .

لماذا يستخدم المتسللون Kali Linux؟

كانت Kali Linux تُعرف سابقًا باسم Backtrack ، وتعلن عن نفسها توزيعة أكثر فعالية مع المزيد من الأدوات التي تركز على الاختبار ، على عكس Backtrack الذي يحتوي على أدوات متعددة تخدم نفس الغرض ، مما يجعلها مليئة بالادوات غير الضرورية. هذا يجعل القرصنة الأخلاقية باستخدام Kali Linux مهمة مبسطة.

ما هي استخدامات Kali Linux؟

يستخدم Kali Linux بشكل أساسي لاختبار الاختراق المتقدم والتدقيق الأمني. تحتوي Kali على عدة مئات من الأدوات الموجهة نحو مختلف مهام أمن المعلومات ، مثل اختبار الاختراق ، والبحوث الأمنية ، والهندسة العكسية.

هل Kali Linux غير قانونية؟

Kali Linux ليس غير قانونية في حد ذاته. إنه مجرد نظام تشغيل. ومع ذلك ، فهي أداة للقرصنة أيضًا وعندما يستخدمها شخص ما بشكل خاص للقرصنة ، فهي غير قانونية. إنه قانوني إذا قمت بتثبيته لأغراض مفيدة مثل التعلم أو التدريس أو استخدامه في طريقة تقوية برامجك أو شبكتك لأنه ليس من غير القانوني تثبيت أي نظام تشغيل مرخص ومتاح تحميل

من قام بتطوير Kali Linux؟ (تطوير Kali Linux)

Mati Aharoni و Deavon Kearns هما المطوران الأساسيان لـ Kali Linux. لقد كانت إعادة كتابة لـ Backtrack Linux ، والتي كانت بمثابة اختبار اختراق آخر لتوزيع Linux المركزي. تم تطوير Kali وفقًا لمعايير دبيان حيث أنها تستورد غالبية كودها من مستودعات دبيان. بدأ التطوير في أوائل مارس 2012 ، بين مجموعة صغيرة من المطورين. لم يُسمح إلا لعدد قليل جدًا من المطورين بالتزام الحزم ، وذلك أيضًا في بيئة محمية. خرج Kali Linux من التطوير بإصداره الأول في عام 2013. ومنذ ذلك الحين ، مرعلى Kali Linux العديد من التحديثات الرئيسية. يتم تطوير هذه التحديثات بواسطة Offensive Security.

لماذاعلى استخدام Kali Linux؟

هناك مجموعة واسعة من الأسباب التي تجعل المرء يستخدم Kali Linux. اسمحوا لي أن أدرج القليل منهم:

بقدر ما يمكن الحصول عليه مجانًا - كان Kali Linux وسيظل دائمًا مجانيًا للاستخدام.

هناك أدوات أكثر مما تتخيل - يأتي Kali Linux مع أكثر من 600 أداة مختلفة لاختبار الاختراق وتحليلات الأمان.

المصدر المفتوح :

يتبع Kali ، بصفته عضوًا في عائلة Linux ، نموذج المصدر المفتوح الذي يحظى بتقدير كبير. يمكن عرض شجرة التطوير الخاصة بهم على Git وكل الشفرة متاحة لأغراض التغيير والتبديل.

دعم متعدد اللغات :

على الرغم من أن أدوات الاختراق غالبًا ما تكون مكتوبة باللغة الإنجليزية ، فقد تم التأكد من أن Kali تتضمن دعمًا حقيقيًا متعدد اللغات ، مما يسمح لمزيد من المستخدمين بالعمل بلغتهم الأم وتحديد الأدوات التي يحتاجون إليها للوظيفة.

قابل للتخصيص تمامًا :

يدرك المطورون الذين يتمتعون بأمان هجومي أنه لن يوافق الجميع على نموذج التصميم الخاص بهم ، لذا فقد جعلوا الأمر سهلاً قدر الإمكان على المستخدم الأكثر ميلاً إلى المغامرة لتخصيص Kali Linux حسب رغبته ، وصولاً إلى النواة.

متطلبات النظام لـ Kali Linux- (ما مقدار ذاكرة الوصول العشوائي التي يحتاجها Kali Linux؟)

تثبيت كالي. كل ما عليك التأكد منه هو أن لديك الأجهزة المتوافقة. يتم دعم Kali على الأنظمة الأساسية i386 و amd64 و ARM (كل من ARMEL و ARMHF). متطلبات الأجهزة ضئيلة كما هو موضح أدناه ، على الرغم من أن الأجهزة الأفضل ستوفر أداءً أفضل بشكل طبيعي.

مساحة قرص لا تقل عن 20 جيجابايت لتثبيت Kali Linux.

ذاكرة الوصول العشوائي لمعماريات i386 و amd64 ، الحد الأدنى: 1 غيغابايت ، موصى به: 2 غيغابايت أو أكثر.

محرك أقراص CD-DVD / دعم تمهيد USB / VirtualBox

فى هده المقالة شرح تثبيت الكالي لينكس

تكوين Kali Linux

بمجرد تشغيل Kali Linux ، سيكون لدينا قائمة Kali الرئيسية التي يتم تنظيمها حسب الموضوع مع أنواع مختلفة من المهام والأنشطة ذات الصلة بمختبر الاختراق ومحترفي الأمان الآخرين كما هو موضح في الشكل أدناه.

|

| القرصنة الأخلاقية باستخدام Kali Linux |

المهمة والأنشطة هي:

جمع المعلومات:

عملية جمع البيانات حول الشبكة / الكمبيوتر المستهدف لتحديد الأجزاء الحساسة المحتملة من نظام المعلومات.

تحليل الثغرات الأمنية: سيختبر بسرعة ما إذا كان النظام المحلي أو البعيد يتأثر بنقاط الضعف المحتملة والتكوين غير الآمن.

تحليل تطبيقات الويب: يحدد التهيئة الخاطئة والضعف الأمني في تطبيقات الويب.

تقييم قاعدة البيانات: يحتوي على الأدوات التي تختبر نواقل الهجوم التي تتراوح من حقن SQL إلى استخراج البيانات وتحليلها.

هجمات كلمة المرور: تحتوي على أدوات هجوم بكلمة مرور عبر الإنترنت وأدوات هجوم دون اتصال بالإنترنت ضد أنظمة التشفير أو التجزئة.

الهجمات اللاسلكية: تحتوي على الأدوات التي توفر نطاقًا واسعًا من الدعم لبطاقات لاسلكية متعددة.

الهندسة العكسية: تُستخدم لتحليل البرامج الضارة المستخدمة في الهجمات المستهدفة.

أدوات الاستغلال: توفر أدوات تتيح لنا كتابة عمليات الاستغلال والتحكم في الأجهزة البعيدة للاستفادة من الثغرة الأمنية.

الانتحال: تسمح لنا أدوات الانتحال بتقليد المستخدم المصرح له وأدوات الانتحال التي تساعدنا على التقاط البيانات وتحليلها. يمكن أن تكون هذه الأدوات معًا قوية.

الاستغلال اللاحق: الأدوات التي تساعد في الحفاظ على الوصول إلى النظام أو تحتاج إلى توسيع نطاق التحكم عن طريق التحرك أفقيًا عبر الشبكة.

الطب الشرعي: هي بيئة تمهيد مباشر تحتوي على الأدوات التي تساعدنا في التحليل الكامل وإدارة الحالات.

أدوات إعداد التقارير:

تشمل الأدوات التي تجمع البيانات معًا ، والتي يتم جمعها من أدوات جمع المعلومات المختلفة واكتشاف العلاقات غير الموثوق بها.

أدوات المهندس الاجتماعي: الأدوات التي تعمل كمسعف أثناء الهجمات. مثل مفتاح USB الذي تم توصيله ، والذي يحتوي على ملف pdf ضار ، أو أنه كان أيضًا حصان طروادة الذي قام بتثبيت باب خلفي. أو أي موقع إلكتروني مصرفي قام المحاسب بتسجيل الدخول فيه يحتوي على نسخة مثالية تستخدم لأغراض التصيد الاحتيالي.

خدمة النظام:

تشمل الأدوات التي تسمح لك ببدء وإيقاف التطبيقات التي تعمل في الخلفية كخدمات نظام.

تكوين Kali Linux

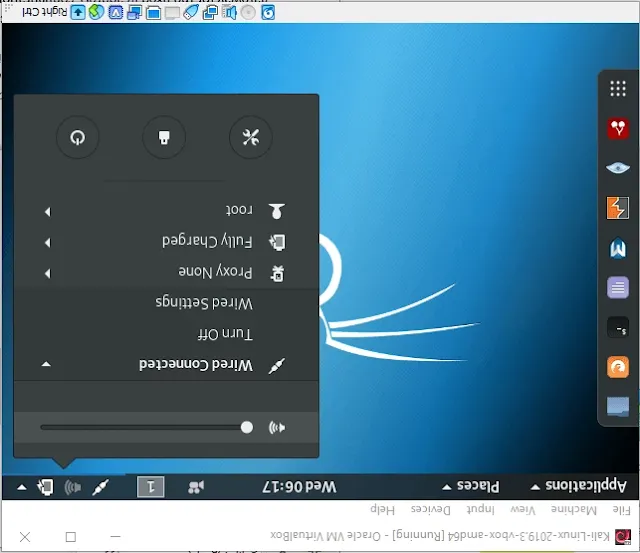

كيفية تكوين الشبكة في Kali Linux

1. على سطح المكتب مع NetworkManager: في Kali Linux ، تم تثبيت NetworkManager بالفعل ويمكن تهيئته من خلال مركز تحكم GNOME أو من خلال القائمة العلوية اليمنى على سطح المكتب كما هو موضح في الشكل أدناه.

|

| القرصنة الأخلاقية باستخدام Kali Linux |

2. في سطر الأوامر مع الأمر "ifupdown": عندما نريد تكوين إعدادات الشبكة دون استخدام سطح المكتب الرسومي ، يمكننا استخدام سطر الأوامر مع الحزمة المثبتة بالفعل ، أي ifupdown. لديها أداة Ifup و Ifdown. يمكن إزالة جهاز الشبكة في أي وقت باستخدام جهاز شبكة ifdown. ويمكن تعديل الشبكة وعمل نسخة احتياطية منها باستخدام جهاز شبكة ifup.

وبالنسبة للواجهات اللاسلكية ، نحتاج إلى حزمة wpasupplicant المضمنة في Kali افتراضيًا. الخيارات الأكثر استخدامًا هي WPA-SSID (يحدد اسم الشبكة اللاسلكية للانضمام) و WPA-PSK (يحدد المفتاح الذي يحمي الشبكة).

ملاحظة: يجب عليك تقديم مزيد من التفاصيل مثل عنوان IP والشبكة وعنوان IP الخاص بالبوابة لتكوين عنوان IP الثابت.

3. في سطر الأوامر مع الأمر "systemd-networkd": نهج ifupdown هو أداة قديمة مستخدمة من قبل دبيان ولكنها لا تزال تستخدم كخادم افتراضي للخادم وغيره من عمليات التثبيت الصغيرة. تم تقديم الأداة الجديدة في Kali for Network Configuration ، وهي systemd-networkd. تكامله مع نظام init يجعله خيارًا جذابًا. يمكنك تكوين هذه عن طريق وضع ملفات الشبكة في الدليل / etc / systemd / network /.

كيفية تحديث Kali Linux

الخطوة 1: نحتاج إلى تكوين مستودعات Kali Linux. يجب أن يحتوي ملف /etc/apt/sources.list على مستودعات Kali الرسمية التالية:

deb https://http.Kali.org/Kali Kali-rolling main non-free contrib

deb-sources https://http.Kali.org/Kali Kali-rolling main non-free contrib

الخطوة 2: تحديث Kali Linux عن طريق تحديث قائمة الحزم أولاً. افتح Terminal وأدخل:

sudo apt update

الخطوة 3: بعد تحديث قائمة الحزم ، قم بتحديث الحزم المحفوظة

$ sudo apt dist-Upgrade

الخطوة 4: قم بإلغاء تثبيت تلك الحزم التي لم تعد مطلوبة.

$ sudo apt autoremove

قائمة الأدوات

ما هي الأدوات التي تأتي مع Kali Linux؟ (قائمة الأدوات)

فيما يلي قائمة بالأدوات المثبتة مسبقًا للقرصنة الأخلاقية باستخدام Kali Linux. هذه القائمة ليست واسعة بأي حال من الأحوال لأن Kali لديها عدد كبير من الأدوات ، وكلها لا يمكن سردها وشرحها في مقال واحد.

1. Aircrack-ng

شعار Aircrack - القرصنة الأخلاقية باستخدام Kali Linux - Edureka

Aircrack-n g عبارة عن مجموعة من الأدوات المستخدمة لتقييم أمان شبكة WiFi. يركز على المجالات الرئيسية لأمن WiFi:

المراقبة : التقاط الحزم وتصدير البيانات إلى ملفات نصية لمزيد من المعالجة بواسطة أدوات الطرف الثالث

الهجوم : إعادة الهجمات وإلغاء المصادقة ونقاط الوصول المزيفة وغيرها عن طريق حقن الحزمة

الاختبار : التحقق من بطاقات WiFi وقدرات السائق (الالتقاط والحقن)

التكسير : WEP و WPA PSK (WPA 1 و 2)

جميع الأدوات عبارة عن سطر أوامر يسمح بالبرمجة الثقيلة. استفاد الكثير من واجهات المستخدم الرسومية من هذه الميزة. إنه يعمل بشكل أساسي Linux ولكن أيضًا Windows و OS X و FreeBSD و OpenBSD و NetBSD بالإضافة إلى Solaris.

2. Nmap

شعار nmap - القرصنة الأخلاقية باستخدام Kali Linux - Edureka

Network Mapper ، المعروف أيضًا باسم Nmap ، هو أداة مساعدة مجانية ومفتوحة المصدر لاكتشاف الشبكة والتدقيق الأمني. يستخدم Nmap حزم IP الأولية بطرق سرية لتحديد المضيفين المتاحين على الشبكة ، والخدمات (اسم التطبيق والإصدار) التي يقدمها هؤلاء المضيفون ، وأنظمة التشغيل التي يقومون بتشغيلها ، ونوع عوامل تصفية الحزم / جدران الحماية المستخدمة ، و العشرات من الخصائص الأخرى.

يجد العديد من مسؤولي الأنظمة والشبكات أنه مفيد أيضًا لمهام مثل:

جرد الشبكة

إدارة جداول ترقية الخدمة

مراقبة مضيف أو خدمة الجهوزية

3. THC Hydra

THC Hydra - القرصنة الأخلاقية باستخدام kali linux - edureka

عندما تحتاج إلى القوة الغاشمة لاختراق خدمة المصادقة عن بُعد ، غالبًا ما تكون Hydra هي الأداة المفضلة. يمكنه تنفيذ هجمات القاموس السريعة ضد أكثر من 50 بروتوكولًا ، بما في ذلك telnet و FTP و HTTP و HTTPs و SMB والعديد من قواعد البيانات وغير ذلك الكثير. يمكن استخدامه لاختراق ماسحات الويب والشبكات اللاسلكية وصانعي الحزم وما إلى ذلك.

4. Nessus

شعار nessus - القرصنة الأخلاقية باستخدام Kali Linux - Edureka

Nessus هي أداة مسح ضوئي عن بُعد يمكنك استخدامها لفحص أجهزة الكمبيوتر بحثًا عن نقاط ضعف أمنية. إنه لا يحظر بشكل نشط أي ثغرات أمنية موجودة في أجهزة الكمبيوتر الخاصة بك ، ولكنه سيكون قادرًا على شمها عن طريق إجراء أكثر من 1200 فحص للثغرات الأمنية بسرعة وإلقاء تنبيهات عند الحاجة إلى إجراء أي تصحيحات أمنية.

5. WireShark

شعار wireshark - القرصنة الأخلاقية باستخدام kali linux - eduerka

WireShark هو محلل حزم مفتوح المصدر يمكنك استخدامه مجانًا. باستخدامه ، يمكنك مشاهدة الأنشطة على الشبكة من المستوى المجهري إلى جانب الوصول إلى ملف pcap ، والتقارير القابلة للتخصيص ، والمشغلات المتقدمة ، والتنبيهات ، وما إلى ذلك ، ويُقال إنه محلل بروتوكول الشبكة الأكثر استخدامًا في العالم لنظام Linux.

إظهار القوة: Aircrack-ng و Crunch

الخطوة 1 : تحقق من اسم واجهتك اللاسلكية وضعها في وضع الشاشة.

ifconfig wlo1 down

iwconfig wlo1 mode monitor

ifconfig wlo1 up

|

| القرصنة الأخلاقية باستخدام Kali Linux |

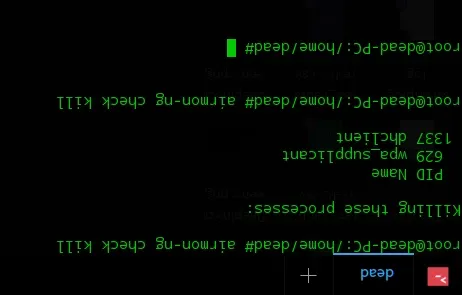

الخطوة 2 : اقتل أي عمليات قد تتداخل مع عملية الفحص. دائما اقتل مسؤول الشبكة أولا. قد تحتاج إلى تشغيل الأمر المعروض أكثر من مرة.

airmon-ng check kill

|

| القرصنة الأخلاقية باستخدام Kali Linux |

الخطوة 3 : بعد أن تنتهي من إنهاء جميع العمليات بنجاح ، قم بتشغيل الأمر - airodump-ng <interface-name> . يجب أن ينتج قائمة بنقاط الوصول كما هو موضح أدناه:

airodump-ng wlo1

|

| القرصنة الأخلاقية باستخدام Kali Linux |

الخطوة 4 : اختر نقطة الوصول وقم بتشغيلها مع العلم -w لكتابة النتيجة في ملف.

هده بعض المقالات للمهتمين يالكالي لينكس

- يتيح وضع Undercover الجديد لمستخدمي Kali Linux التظاهر بأنه يقوم بتشغيل Windows

- شرح استخدام أدوات Kali Linux للمبتدئين والمتقدمين

- العثور على حزم كالي لينكس-Kali Linux

- الإصدار التانى لعام 2019.2 من kali linux متاحة للتنزيل

- Kali Linux İndir 2018.3 32×64 bit تحميل

- شرح تثبيت الكالي لينكس kali linux 2018 علي نظام وهمي

1 تعليقات

الله ❤️

ردحذف{مَا يَلْفِظُ مِنْ قَوْلٍ إِلَّا لَدَيْهِ رَقِيبٌ عَتِيدٌ}